Recentemente li um artigo em um site muito bacana de Linux, e achei que faltaram algumas informações relevantes que postei nos comentários. Infelizmente meu comentário foi removido, pois acho que escrevi demais…me desculpem aí por essa mania…kkk 😛

Por isso hoje quero explicar algumas coisas de uma maneira um pouco menos simplista e muito mais realista sobre as ameaças online de nossos dias e questionar se Distribuições baseadas em kernel Linux precisam de Anti-vírus ou não.

Este artigo foi escrito baseado em Análise de relatórios, Dados estatísticos e Declarações Oficiais. Contém também Listagem de Características que explicam porquê o Linux é muito mais seguro e em quais casos um software de antivírus seria necessário. Segue abaixo um índice.

| * Quais são as ameaças para Linux? |

| * Recentes Ameaças Que Afetaram o Linux |

| * Duas Crenças Populares |

| * Por quê o Linux é Mais Seguro Que o Windows? |

| * Estatísticas – Quantidade de Malwares por SO |

| * Afinal, O Linux Precisa ou Não de Antivírus? |

| * Quais Outros Meios de Prevençao de Malwares no Linux? |

| * Conclusão |

Vamos lá?

Quais São As Ameaças Para Linux?

Elas são as mesmas para Windows, mas para quem nunca leu nada sobre o assunto, isso não será tão rápido de compreender. Para entender minimamente o que ameaça a segurança de um sistema operacional baseado em kernel Linux (e também de outros sistemas operacionais), precisa primeiramente entender quais são as ameaças, o que está acontecendo no mundo das ameaças virtuais e o que pode afetar o seu sistema e como isso acontece.Vou passar algumas definições que são encontradas na Wikipedia.

Malware:

Um código malicioso, programa malicioso, software nocivo, software mal-intencionado ou software malicioso (em inglês: malware, abreviação de “malicious software“), é um programa de computador destinado a infiltrar-se em um sistema de computador alheio de forma ilícita, com o intuito de causar alguns danos, alterações ou roubo de informações (confidenciais ou não). Ele pode aparecer na forma de código executável, scripts de conteúdo ativo, e outros softwares. “Malware” é um termo geral utilizado para se referir a uma variedade de formas de software hostil ou intruso. O termo badwares é às vezes utilizado e confundido com softwares prejudiciais não intencionais.

Tipos de Malware:

Vírus:

Em informática, um vírus de computador é um software malicioso que é desenvolvido por programadores geralmente inescrupulosos. Tal como um vírus biológico, o programa infecta o sistema, faz cópias de si e tenta se espalhar para outros computadores e dispositivos de informática.

A maioria das contaminações ocorre por ação do usuário. Um exemplo muito comum se dá por meio do download de arquivos infectados que são recebidos em anexos de e-mail’s. A contaminação também pode ocorrer de outras formas: acessando sites de procedência duvidosa ou ainda por meio de arquivos infectados em pendrives, CD’s, DVD’s ou qualquer outro tipo dispositivo de armazenamento de dados.

Spyware:

Spyware consiste em um programa automático de computador, que recolhe informações sobre o usuário, sobre os seus costumes na Internet e transmite essa informação a uma entidade externa na Internet, sem o conhecimento e consentimento do usuário.

Diferem dos cavalos de Troia por não terem como objetivo que o sistema do usuário seja dominado, seja manipulado, por uma entidade externa, por um cracker.

Os spywares podem ser desenvolvidos por firmas comerciais, que desejam monitorar o hábito dos usuários para avaliar seus costumes e vender este dados pela internet. Desta forma, estas firmas costumam produzir inúmeras variantes de seus programas-espiões, aperfeiçoando-o, dificultando em muito a sua remoção.

Por outro lado, muitos vírus transportam spywares, que visam roubar certos dados confidenciais dos usuários. Roubam dados bancários, montam e enviam registros das atividades do usuário. Sua remoção era por vezes, feita quando da compra do software ou de uma versão mais completa e paga.

Traduzindo ao pé da letra, Spyware significa “aplicativo ou programa espião”.

Trojan (Cavalo de Tróia)

Um cavalo de Troia (em inglês Trojan horse) é um malware (programa malicioso) que age tal como na história do Cavalo de Troia, entrando no computador e criando uma porta para uma possível invasão; e é fácil de ser enviado, clicando na ID do computador e enviando para qualquer outro computador.

Conhecidos por normalmente responder pelo primeiro estágio de infecção de dispositivos digitais, têm como objetivo manterem-se ocultos, enquanto baixam e instalam ameaças mais robustas em computadores e laptops. Podem ser transportados em arquivos de música, mensagens de e-mail, escondidos em downloads e sites maliciosos, aproveitando as vulnerabilidades do navegador utilizado para instalar a praga no computador. Datam do início da Internet e mantêm-se invisíveis para executar delitos, enquanto a vítima realiza suas atividades cotidianas.

Exploits:

Um exploit (em português explorar, significando “usar algo para sua própria vantagem”) é um pedaço de software, um pedaço de dados ou uma sequência de comandos que tomam vantagem de um defeito, falha ou vulnerabilidade a fim de causar um comportamento acidental ou imprevisto a ocorrer no software ou hardware de um computador ou em algum eletrônico (normalmente computadorizado). Tal comportamento frequentemente inclui coisas como ganhar o controle de um sistema de computador, permitindo elevação de privilégio ou um ataque de negação de serviço.

São geralmente elaborados por hackers como programas de demonstração das vulnerabilidades, a fim de que as falhas sejam corrigidas, ou por crackers a fim de ganhar acesso não autorizado a sistemas. Por isso muitos crackers não publicam seus exploits, conhecidos como 0days, e o seu uso massificado deve-se aos script kiddies.

Botnets:

Botnet é uma palavra-valise (formada pelos termos robot e network) que designa um grupo de computadores conectados à Internet, cada um deles rodando um ou mais bots e se comunicando com outros dispositivos, a fim de executar determinada tarefa. O termo também pode ser aplicado a uma rede de agentes de software ou bots que executam tarefas de maneira autônoma e automática. Pode se referir, ainda, a uma rede de computadores que utilizam software de computação distribuída.

A palavra é geralmente associada ao uso de software malicioso, e, por isso, o termo “botnet” carrega uma conotação negativa. Botnets têm sido empregadas para realizar ataques distribuídos de negação de serviço (ataque DDoS), seja mediante o envio de spam, seja permitindo que o invasor acesse o dispositivo e sua conexão, a fim de furtar dados. O proprietário de uma botnet pode controlá-la usando um software de comando e controle (C&C). Organizou-se, ademais, uma verdadeira indústria, e muitos criadores de bots constroem botnets a fim de “alugá-las” pelo maior preço, independentemente da finalidade a que se destinem: envio de spam, adwares, spywares, vírus, worms ou qualquer tipo de ataque digital.

Worms:

Um worm (termo da língua inglesa que significa, literalmente, “verme”) é um programa autorreplicante, diferente de um vírus. Enquanto um vírus infecta um programa e necessita deste programa hospedeiro para se alastrar, o worm é um programa completo e não precisa de outro para se propagar. Um worm pode ser projetado para tomar ações maliciosas após infestar um sistema. Além de se autorreplicar, pode deletar arquivos em um sistema ou enviar documentos por email.

A partir disso, o worm pode tornar o computador infectado vulnerável a outros ataques e provocar danos apenas com o tráfego de rede gerado pela sua reprodução – o Mydoom, por exemplo, causou uma lentidão gerada na rede de computadores mundial nos niveis mais alto de seu ataque .

Diferente dos vírus comuns, os worms podem se autorreplicar sem a necessidade de infectar arquivos legítimos, criando cópias funcionais de si mesmos. Essas características permitem que os worms se espalhem por redes de computadores e drivers USB. Alguns worms também se alastram por mensagens de e-mail, criando anexos maliciosos e os enviando para as listas de contato da conta invadida

Ransonware:

Ransomware é um tipo de malware que restringe o acesso ao sistema infectado e cobra um resgate para que o acesso possa ser restabelecido, caso não ocorra o mesmo, arquivos podem ser perdidos e até mesmo publicados. De acordo com um relatório da Cisco, ele domina o mercado de ameaças digitais e é o tipo de malware mais rentável da história. O primeiro relato documental deste tipo de ataque foi em 2005 nos Estados Unidos.

Um exemplo deste tipo de malware é o Arhiveus-A, que compacta arquivos no computador da vítima em um pacote criptografado. Em seguida informa que os arquivos somente poderão ser recuperados com o uso de uma chave difícil de ser quebrada, geralmente de 30 dígitos, que a vítima receberá após efetuar sua compra em um site do atacante. Trata-se de um golpe ou de fato uma ação extorsiva pois esse tipo de hacker (crackers), mesmo após o pagamento do resgate, pode ou não fornecer a chave para descriptografar os arquivos.

Diferentemente dos trojans, os ransomwares não permitem acesso externo ao computador infectado. A maioria é criada com propósitos comerciais. São geralmente, e com certa facilidade, detectados por antivírus, pois costumam gerar arquivos criptografados de grande tamanho, embora alguns possuam opções que escolhem inteligentemente quais pastas criptografar ou, então, permitem que o atacante escolha quais as pastas de interesse.

Rootkits:

Rootkit é um malware que permite o acesso a um computador enquanto oculta a sua atividade. Originalmente o rootkit era uma coleção de ferramentas que habilitavam acesso a nível de administrador para um computador ou uma rede. Uma das propostas desse programa é o uso para ocultar específicos processos e arquivos para algumas partes do sistema.

RESUMO:

Tudo o que ameaça (threat) a segurança e integridade do seu sistema operacional é chamado “malware”. Existem diveras categorias de malware, tais como vírus, spywares, trojans, e muitos outros. Já os Exploits são vulnerabilidades em softwares encontradas e que podem ser exploradas por um malware específico para agir nessa brecha.

Recentes Malwares Que Afetaram Linux

A maioria das ameaças para Linux se deram a vulnerabilidades de alguns softwares que um sistema Linux pode estar usando. E parte delas foram direcionadas na maioria para servidores, parte para desktops. Algumas delas poderiam afetar todos os Linux, por estarem ligados diretamente ao Bash ou ao openSSL, outras poderiam afetar uma parte deles por afetar os que possuem Java ou Flash instalados. Entre eles, vimos alguns mais populares que apareceram nos últimos 3 anos e que foram resolvidos e suas correções disseminadas nas atualizações de kernel e software.

* Heartbleed:

É um bug na biblioteca de software de criptografia open-source OpenSSL, que permite a um atacante ler a memória de um servidor ou de um cliente, permitindo a este recuperar chaves SSL privadas do servidor. Os logs que foram examinados até agora, levam a crer que alguns hackers podem ter explorado a falha de segurança pelo menos cinco meses antes da falha ser descoberta por equipes de segurança.

* Shellshock:

Também conhecido como Bashdoor (CVE-2014-6271 e CVE-2014-7169), é uma falha de segurança no Bash shell em sistemas Unix-like, que foi divulgada em 24 de setembro de 2014.

Muitos servidores na internet usam o Bash para processar comandos, permitindo que um atacante explore a vulnerabilidade do Bash para executar comandos arbitrários. Isso pode permitir que um invasor obtenha acesso não autorizado a um sistema de computador.

A falha consiste em inserir código malicioso dentro de valores que serão armazenados em variáveis de ambiente. Ao inserir código a versão vulnerável do Bash expandia o conteúdo da variável e interpretada o código inserido como instruções a serem executadas.

* ZeroDay (e Flash player):

Uma vulnerabilidade de dia zero (também conhecida como dia 0 ) é uma vulnerabilidade de software de computador que é desconhecida para aqueles que estariam interessados em atenuar a vulnerabilidade (incluindo o fornecedor do software de destino). Até que a vulnerabilidade seja mitigada, os hackers podem explorá- la para afetar adversamente programas de computador, dados, computadores adicionais ou uma rede. Um exploit direcionado a uma vulnerabilidade de dia zero é chamado de exploração de dia zero ou ataque de dia zero.

No jargão da segurança do computador, “Dia Zero” é o dia em que a parte interessada (presumivelmente, o fornecedor do sistema visado) descobre a vulnerabilidade. Até esse dia, a vulnerabilidade é conhecida como uma vulnerabilidade de dia zero. Da mesma forma, um bug explorável que é conhecido há trinta dias seria chamado de vulnerabilidade de 30 dias. Quando o fornecedor souber da vulnerabilidade, o fornecedor geralmente criará patches ou aconselhará soluções alternativas para atenuá-lo.

Quanto menos os dias desde o Dia Zero, maior a chance de nenhuma correção ou mitigação ter sido desenvolvida. Mesmo depois de uma correção ser desenvolvida, quanto menos os dias desde o Dia Zero, maior é a probabilidade de que um ataque contra o software afetado seja bem-sucedido, porque nem todo usuário desse software aplicará a correção. Para exploits de dia zero, a probabilidade de um usuário ter corrigido seus bugs é zero, portanto, a exploração deve sempre ser bem-sucedida. Os ataques de dia zero são uma ameaça grave.

Recentemente foram encontradas diversas ameaças que usam essa definição para se aproveitar de um exploit no Adoble Flash Player instalado em multiplataformas (Windows, Mac e Linux). O que foi recomendado pelos especialistas em segurança foi desinstalar o Flah player.

* CrossRAT – (exploit em Java):

O malware se espalha na Internet por meio de práticas simples de engenharia social. Postagens com uma URL maliciosa que levam o usuário a instalar o malware têm sido encontradas em grupos no Facebook e WhatsApp.

O vírus é construído em Java e, uma vez presente no computador, faz uma varredura completa na máquina. Ele consegue identificar o kernel, camada mais básica que faz a integração do sistema com o hardware, e o tipo de arquitetura. O objetivo é fazer a instalação específica do programa de acordo com cada software. O CrossRAT é tão sofisticado que consegue vasculhar o systemmd do Linux para identificar qual é a distribuição do sistema (Centos, Debian, Ubuntu, Fedora etc).

O trojan permite ao hacker enviar comandos ao computador e, assim, ativar a espionagem do sistema. De forma remota, o criminoso poderia tirar prints da tela, manipular os arquivos e executar programas. Além disso, o CrossRAT tem um keylogger embutido, software que grava o que é digitado no computador. No entanto, pesquisadores que analisaram o vírus não encontraram uma forma de ativar essa última ferramenta.

* Dirty COW

Embora seja um bug local de elevação de privilégios, invasores remotos podem usá-lo juntamente com outros exploits que permitem execução de código não privilegiado para conseguir acesso com privilégios de superusuário no computador. O ataque por si só não deixa rastros no log do sistema.

O bug é identificado pelo Common Vulnerabilities and Exposures como CVE-2016-5195. A distribuição Linux Debian anunciou que liberou uma correção para esta vulnerabilidade. Foi demonstrado que o bug pode ser utilizado para conseguir privilégios de superusuário em qualquer dispositivo Android até a versão 7.

Resumindo, vimos ameaças que usam exploits do JAVA, FLASH, OPENSSL, BASH e algumas outras não citadas como navegadores web e clientes de e-mail. Todas elas presentes no Linux.

Duas Crenças Populares 😛

“O Linux Não Pega Vírus Porque Os Vírus São Criados Para Windows!”

Bééééééé (som de buzina) – Isso para mostrar o quão errada é essa afirmação. Por isso é importante a definição que passei ateriormente. Como vimos, a definição de malware é um programa ou código, ou seja, pode ser escrito como bem quiser para atacar o sistema operacional que quiser. De certo que existem centenas de milhões de malwares criados para Windows enquanto milhares para Linux, mas enfim, malware é malware.

Bééééééé (som de buzina) – Isso para mostrar o quão errada é essa afirmação. Por isso é importante a definição que passei ateriormente. Como vimos, a definição de malware é um programa ou código, ou seja, pode ser escrito como bem quiser para atacar o sistema operacional que quiser. De certo que existem centenas de milhões de malwares criados para Windows enquanto milhares para Linux, mas enfim, malware é malware.

“O Linux Tem Menos Ameaças Porque é Menos Usado!”

( Errou… mais ou menos)

Errou… mais ou menos)

Essa é uma alegação que muitos usam por aí dizendo que o Linux por ter um market share menor, tem menos malwares, porque os hackers e crackers tem menos interesse em obter lucro provido de uma plataforma pouco usada e pouco disseminada em relação ao Windows e Mac. Isso não é totalmente verdade. Claro que ao ter o sistema sendo usado mais pelas pessoas do mundo a quantidade de malwares crescerá, mas isso ignora as características de segurança que o sistema tem e que hoje em dia já impede que isso aconteça em milhares de servidores.

Rick Moen, um experiente administrador do sistema Linux, responde que:

“Esse argumento ignora o domínio do Unix em várias especialidades não relacionadas a desktop, incluindo servidores Web e estações de trabalho científicas. Um autor de vírus / trojan / worm que tenha direcionado com sucesso um ataque especificamente para servidores Web Apache httpd Linux / x86 teria um ambiente extremamente rico em alvos e ganharia fama duradoura instantaneamente, e ainda assim isso não acontece.”

Em 2008, a quantidade de malwares direcionados ao Linux Desktop foi notada como crescente. Shane Coursen, consultor técnico sênior da Kaspersky Lab, disse na época:

“O crescimento do malware Linux é simplesmente devido à sua crescente popularidade, particularmente como um sistema operacional de desktop … O uso de um sistema operacional está diretamente correlacionado com o sistema operacional.” interesse dos criadores de malware em desenvolver malware para esse SO. ”

Tom Ferris, pesquisador da Security Protocols, comentou um dos relatórios do Kaspersky, afirmando:

“Na mente das pessoas, se não é Windows, é seguro, e não é esse o caso. Eles acham que ninguém escreve malware para Linux ou Mac OS X. Mas isso não é necessariamente verdade “

Alguns usuários do Linux executam software antivírus baseado em Linux para digitalizar documentos e e-mails inseguros provenientes de usuários do Windows. Scott Granneman, da SecurityFocus, afirmou:

“Algumas máquinas Linux definitivamente precisam de um software antivírus. Os servidores Samba ou NFS, por exemplo, podem armazenar documentos em formatos Microsoft vulneráveis e não documentados, como o Word e o Excel, que contêm e propagam vírus. Os servidores de e-mail Linux devem executar o software antivírus para neutralizar os vírus antes que eles apareçam nas caixas de correio dos usuários do Outlook e do Outlook Express”.

Como eles são usados predominantemente em servidores de e-mail que podem enviar e-mails para computadores que executam outros sistemas operacionais, os verificadores de vírus do Linux geralmente usam definições para todos os vírus conhecidos em todas as plataformas de computadores. Por exemplo, o open source ClamAV “Detecta … vírus, worms e trojans, incluindo vírus de macro do Microsoft Office, malware móvel e outras ameaças”.

Por quê O Linux É Mais Seguro Que o Windows?

Se a pergunta fosse “se é mais seguro ou não?”, eu responderia: Sim, sem dúvida! Muito mais. Absurdamente mais! Eu chutaria um nível de segurança no Windows (sendo otimista) algo como 30% no Windows contra 99,9 no Linux. (Claro que isso é um dado inventado por mim). Há pessoas que usam bem o Windows, não acessam sites contaminados, não plugam qualquer pen drive mídia removível de estranhos, usam um anti vírus bom, e sabem o que instalar, e como instalar, não saem baixando e instalando qualquer coisa sem saber. Nesses casos o nível de segurança da máquina fica bem maior, mas a maioria das pessoas não sabem como usar seu Windows corretamente e o nível geral de segurança do sistema cai muito.

No Linux, danos causados por usuários que não sabem usar o sistema não acontecem do mesmo jeito, por causa de um conjunto de características da arquitetura do sistema que impedem contaminações realizadas sem intenção pelo usuário, e por malwares que o contaminam sem que o usuário esteja vendo. O sistema não é “a prova de usuário ruim”, mas protege bem melhor contra isso. Deixe-me listar alguns dos fatores abaixo.

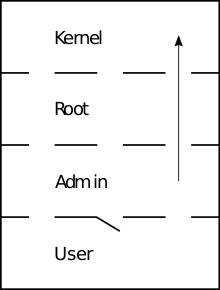

1 – Melhor Protegido Contra Elevação de Privilégio

Esse é um problema terrível do Windows, que é a capacidade de um sofware ou malware explorar essa brecha de segurança do Windows e realizar tarefas administrativas, tais como se auto-executar, auto instalar, copiar arquivos para dicersas patas do sistema e etc, tudo sem o concentimento do usuário. Por exemplo, você contaminou seu pendrive na máquina de um amigo que usa Windows. O vírus da máquina dele se copiou para o seu pendrive criando uma pasta oculta lá e dentro dela tem um arquivo com extensão “auto-run” (auto-rodar). Quando você plugar esse pendrive em sua máquina com Windows, imediatamente o arquivo “auto-run” irá “chamar” os scripts e arquivos de instalação que irá instalar o vírus em sua máquina também, e tudo isso sem você ver ou saber. No Linux não existe isso de “auto-executar sem a confirmação do usuário com senha de root”.

O diagrama acima descreve a elevação de privilégio. A seta representa um malware do tipo rootkit ganhando acesso ao kernel, e o pequeno portão representa a normal elevação de privilégion onde o usuário deve entrar com a digitação de senha de administrador.

2 – Sistema de Arquivos Protegido

Existe uma estrutura de pastas do sistema que são protegidas contra gravação e alteração, apenas o usuário administrador do sistema, no Linux, chamado de root poderá realizar alterações nestas pastas e no conteúdo delas.

3 – Conta de Usuário Comum e Conta Root

No Linux, nenhum usuário deve usar uma sessão logado como “administrador total da máquina”, isso realmente não é feito. No lugar disso, os usuários usam uma conta com privilégios bem limitados em relação às tarefas administrativas, tais como, instalar programas e onde é impossível alterar ou gravar arquivos dentro da estrutura de pasta na raiz citada previamente.

No Linux para instalar um software é preciso permissão de usuário root que é concedido pelo usuário ao digitar sua senha de root quando ele deseja, por exemplo, instalar um software. Então se alguém quer alterar um arquivo que não deve, instalar um programa nocivo, ele saberá que está fazendo isso e o fará conscientemente e confirmando com senha de root.

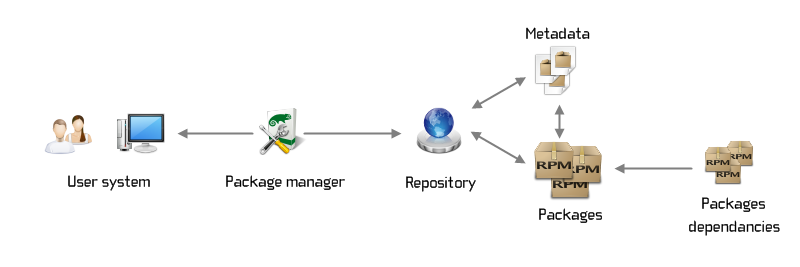

4 – Sistema de Repositórios de Software

Embora o conceito já seja usado no Windows em sua loja e pelo Windows Update, diversos programas famosos para Windows não estão presentes em nenhum dos dois.

No Linux, funciona assim, uma distribuição Linux, vem com alguns canais de softwares instalados e que fornecem uma maneira de você instalá-los facilmente usando sua loja, ou pela linha de comando. Por exemplo, no Linux, se você deseja instalar o navegador Mozilla Firefox, basta abrir sua loja, pesquisar pelo programa e clicr em instalar, será solicitada a sua senha de root e pronto. Esse Firefox veio de um canal seguro com chave de criptografia com o fornecedor do software.

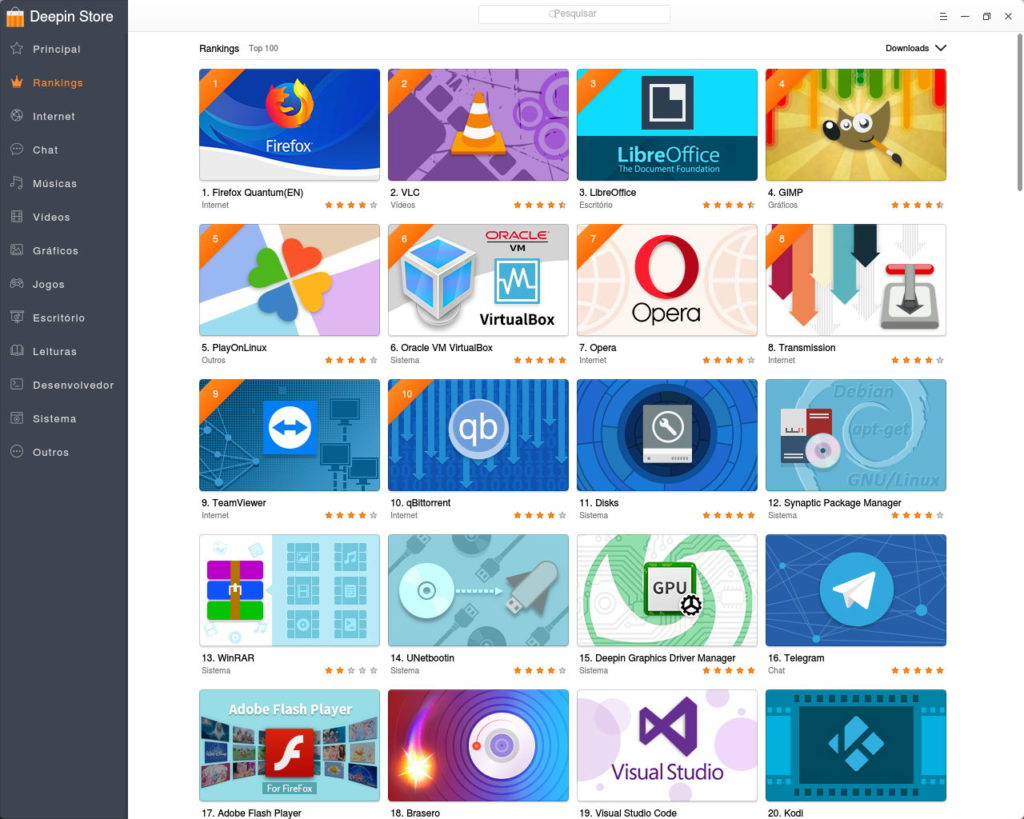

Abaixo, Deepin Store, a loja de Softwares do Linux Deepin.

Repare que assim você não precisou pesquisar na internet e nem baixar da internet seu programa usando um navegador, não, ele veio diretamente do fabricante pelo canal seguro dele que alimenta a sua loja. Esse é o conceito de repositórios. Embora seja possível baixar um programa para Linux usando um navegador web e instalando-o manualmente, isso é bem menos prático e bem menos realizado.

Como o Usuário Leigo Instala Programas no Windows (e sem querer instala um vírus)

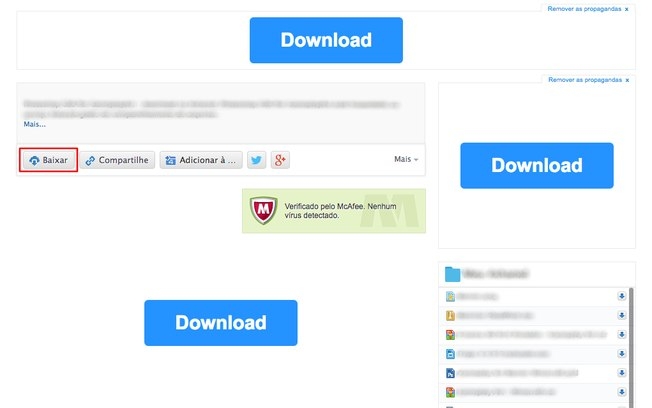

No Windows há diversas pessoas que desejam determinado programa, mas não é possível instalá-lo usando uma fonte segura provida entre a Microsoft e o fabricante em uma Central de Programas. Então ela pesquisa na internet e o primeiro instalador que ela conseguir baixar, mesmo sem saber se é oficial ou não, se veio do site do fabricante ou não, ela vai baixar e vai instalar, e então de repente, ela instalou um malware.

Muitos sites exploram essa falta de conhecimento do usuário de Windows e em suas páginas de download colocam diversos botões de download e o usuário acaba baixando (e instalando) o que não deve.

Estatísticas – Quantidade de Malwares por Sistema

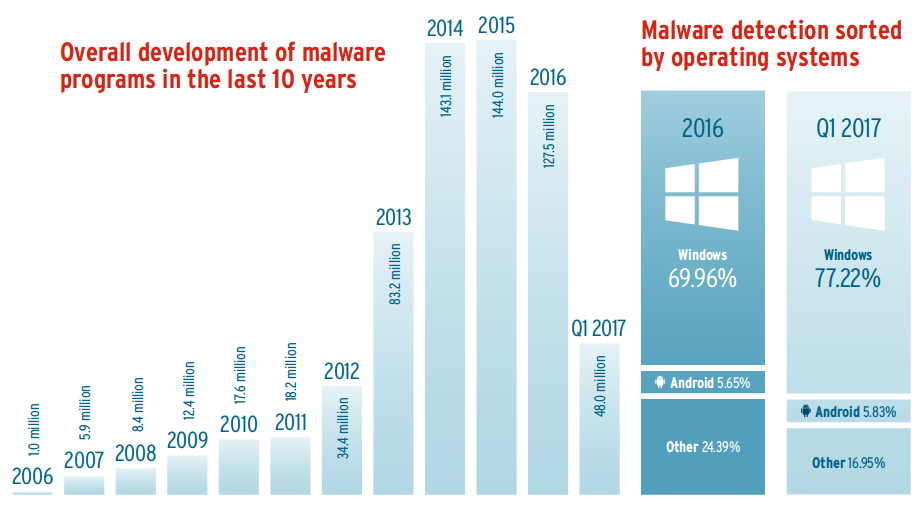

Não adianta citar todos os perigos com citações de 12 anos atrás. Por isso, é importante acompanhar os relatórios de segurança da AV-Comparatives.org, AV-Test, Kaspersky Lab, G-Data entre outros que estão entre as mais renomadas organizações de segurança e teste de produtos de anti-vírus corporativos e estatísticas. Eu tenho alguns dados recentes que irei mostrar. Os dados são 2006 até 2017, visto que estamos ainda em meados de 2018. Essas estatística filtram a quantidade de malwares existentes sortidos também por tipo de sistema operacional alvo.

Segue o link para baixar o relatório em formato pdf d site da AV-Test.

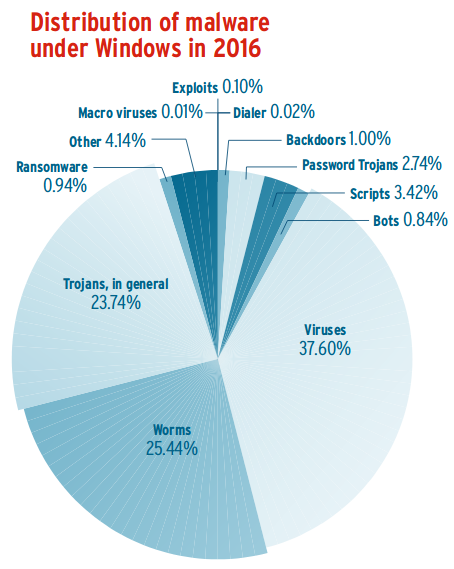

Windows Com Mais de 75% dos Malwares – 600 Milhões

Os dados apontam até de 2006 a 2017 foram criados cerca de 640 Milhões de malwares, e desses, 600 milhões são para Windows, mais de 75%.

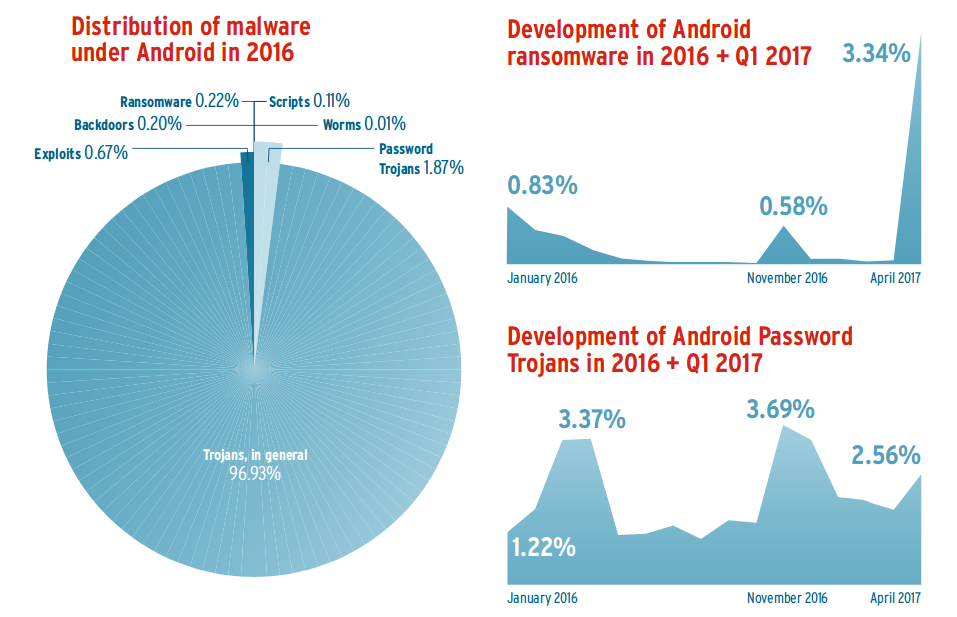

Como os malwares estão distribuídos para Windows

Android Com 5.6% em 2017

Android Também Usa Kernel Linux

Sabemos que Linux não é o sistema operacional e sim parte dele, Linux é o kernel no qual as distribuições Linux usam. Mas sabemos que não só distribuições Linux usam o kernel Linux. O Android também é um sistema operacional baseado em kernel Linux. Para aqueles que duvidam, basta acessar a Playstore, instalar qualquer emulador de terminal e então abri-lo e digitar o comando “uname -a”.

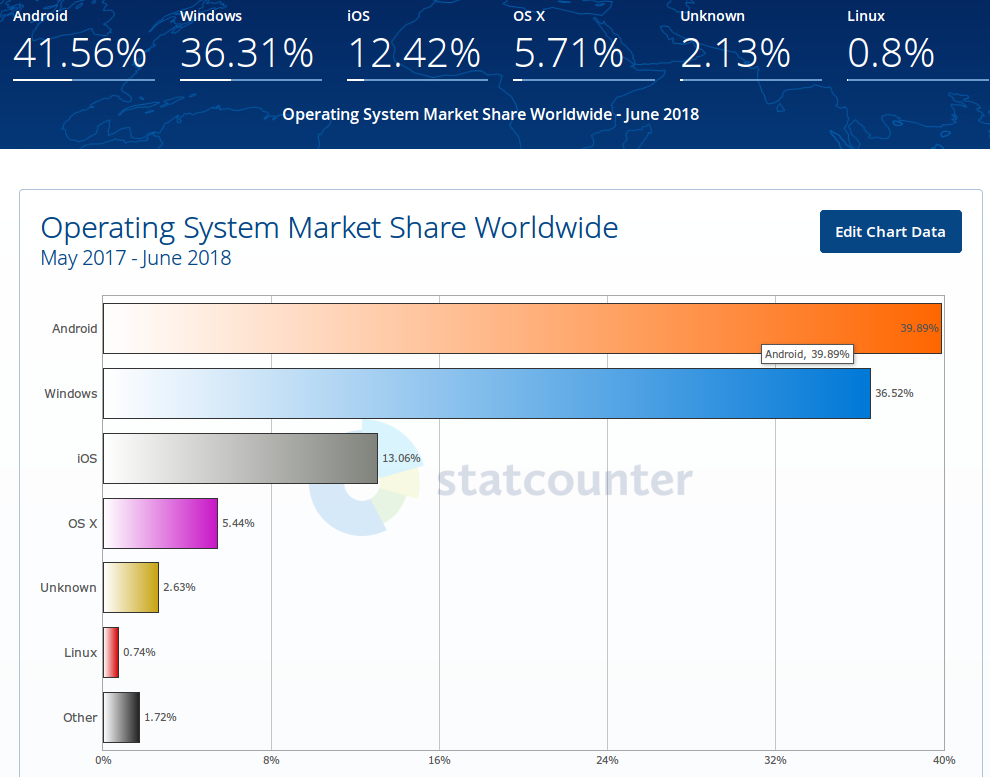

Como o Android em poucos anos se tornou muito usado, comendo uma boa fatia do marke share, ele também se tornou alvo dos hackers e cracker. Veja o market share dos sistemas operacionais abaixo. Repare abaixo que o market share do Android é de cerca de 40%, já ultrapassando o Windows que tem 36%, o MacOS e iOS somados representam cerca de 20%, e o Linux Desktop 0.8%.

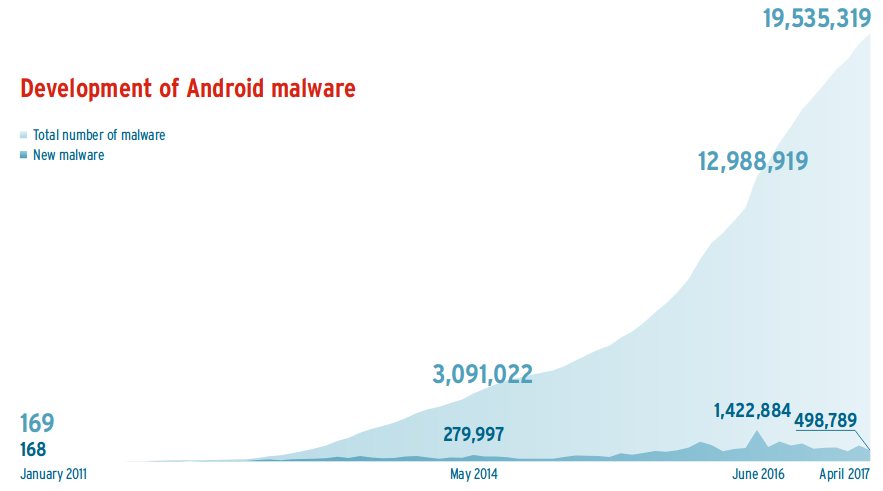

Abaixo vemos que até Abril de 2017 já haviam cerca de 20 milhões de malwares para Android, mas ainda pouco em relação ao Windows onde existem cerca de 600 milhões, e uma média de 12 milhões de novos malwares por mês.

Abaixo vemos que cerca de 97% dos malwares para Android são Trojans (cavalos de tróia).

Linux com Quantos %? – Bem…Muito Pouco

Como vemos, os malwares para Linux são a minoria, tanto que não há um relatório específico para Linux, ele entra em “Others” que e 2017 foi de 24%, e onde dentro desses 24% entram MacOS, Linux, Unix, iOT (Internet das coisas – equipamentos de rede e acessórios tecnológicos). Muitos desse IOT devices rodam um tipo de sistema baseado em Linux (como roteadores por exemplo), e nesses casos, também há malwares para eles. A parcela de malwares para Distribuições Linux Desktop é pequena. E entre esses “Others”, temos muitos para MacOS.

Dica Para Usuários de Windows:

Se você usa Windows, vale a pena ler este artigo:

Afinal, O Linux Precisa ou Não de Antivírus?

Agora vem minha opinião pessoal: Em geral NÃO, mas também “depende” (do tipo de máquina, se servidor ou desktop e que tipo de serviço que roda em servidor).

Eu como sou profissional da área de TI e gerencio servidores Linux e meu desktop e laptop tem Linux, não utilizo antivírus nos meus Linux desktop e em 12 anos utilizando Linux nunca, nunca fui contaminado usando Desktop Linux. Porém, (e vale a pena enfatizar esta parte em itálico e negrito), em máquinas que partilham arquivos com partições que um Windows tenham acesso, como máquinas em dual-boot com Windows, isso é necessário. Embora malwares de Windows não afetem o Linux, um antivírus no Linux poderá ajudar um Windows instalado na mesma máquina e verificar arquivos nas partições NTFS que o Windows usa e limpar malwares em unidades de rede.

Sabemos que no Windows é obrigatório usar antivírus, tanto que o Windows já vem com o Windows Defender embutido, e que é um antivírus bem fraco, e digo isso com experiência de causa, tendo implantado diversos servidores de antivírus corporativos de diversas marcas líderes em diversas empresas, e sempre, sempre encontrando diversos malwares em centenas de máquinas teoricamente “protegidas” pelo Windows Defender.

Então como foi dito, se você usa dual-boot, seu Windows não tem um antivírus corporativo pago e bem gerenciado (vacinas constantemente atualizadas e com políticas de varredura rodando constantemente), então sim, use antivírus no seu Linux e faça varreduras para procurar malwares nessas partições que o Windows utiliza, as que o Windows está instalado ou partições NTFS de dados que ele tenha acesso. Ou compre um antivírus bom para o seu Windows e faça isso lá.

Um software de antivírus bom não cuida apenas de vasculhar por arquivos infectados, eles possuem sistemas de defesa contra comportamentos suspeitos. Esse tipo de funcionalidade é chamada de análise em tempo real e possui allgumas tecnologias que o compõe, sendo uma delas a detecção por heurística. Ou seja, há algo estranho acontecendo, o sistema de antivírus não detectou que é um malware conhecido, não há vacina para isso, mas ele age usando um padrão que um malware age, (se comunicando de certa forma, usando portas de rede específicas, tentando acessar pastas do sistema e etc), então, pelo comportamento (heurística), o antivírus bloqueia este código/software/arquivo suspeito, caracterizando-o como um malware. Isso é especialmente útil se tratando de ataques que visam explorar vulnerabilidades em softwares, como os exploits para Java, Flash e etc.

Servidores Linux, também como foi citado, também precisam.

Mais de 50% dos servidores Web do planeta são Linux – E 97% entre os supercomputadores são Linux – Ohhhhh!!!

Além de servidores web hospedados em Datacenters, existem os servidores Linux “on-premise” (dentro das empresas e não na nuvem).

Imagine um Servidor de Arquivos Samba implementado em sua empresa e que tenha diversas pastas para que os usuários dos departamentos acessem pela rede de suas estações de trabalho Windows. Naturalmente pode haver arquivos que foram contaminados lá por causa de suas estações de trabalho. Ou mesmo um servidor de e-mail em Linux, onde as estações de trabalho dos usuários que usam Windows, tem seus Outlooks configurados, isso com certeza trará e-mails recebidos que virão com malwares. Nesses casos, é imprescindível um cliente de antivírus instalado no servidor que detectará malwares diversos em e-mails e arquivos.

Além disso, existem diversos Appliances de segurança, tais como um Firewall corporativo que usam kernel Linux. E claro que eles obrigatóriamente usam diversas tecnologias de proteção para a empresa entre eles antivírus para os dados que trafegam na rede.

Mas se você utiliza o Linux em seu Desktop, e só Linux, sem Windows, sua necessidade de antivírus será mais baixa, apenas se você deseja estar muito protegido. Não posso mensurar em dados o nível de proteção de um Linux, mas se eu fosse chutar seria em algo como 99%.

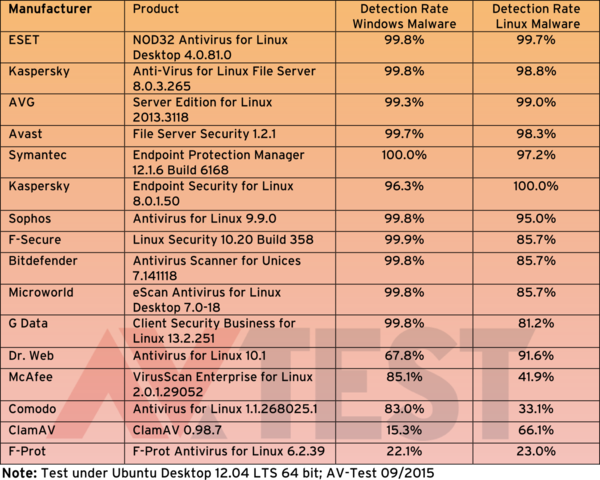

Qual Antivírus Para Linux é o Melhor?

Sabemos que existem diversos antivírus gratuitos para Linux e entre eles o mais popular é o ClamAV. Porém em um teste feito em 2015 pela AV-TEST, os níveis de detecção de malwares em uma máquina propositalmente infectada pelo AV-Test usando antivírus gratuitos foram entre 23% a 70% (O popular e gratuito ClamAV detectou 66%). Já usando um antivírus comercial a melhor taxa de detecção foi 100% com o uso da marca Kaspersky. Saiba mais. (lembrando que as máquinas testadas foram propositalmente infectadas e que em um cenário real essas infecções no Linux raramente aconteceriam).

Segundo o pessoal da AV-Test:

“Um dos aspectos que se manteve constante em relação ao Linux é que ele é o sistema mais seguro disponível para usuários e empresas regulares. Isso não mudou muito, mesmo que as distribuições baseadas em Linux estejam sendo mais usadas. Isso também significa que os vírus e malwares para o Linux provavelmente evoluirão, e o mesmo pode ser dito sobre as soluções antivírus.

Os usuários de Linux não precisam se preocupar com aplicativos antivírus, mas as coisas não funcionam. Se você estiver usando um sistema Linux, você sabe que conserta correções para várias vulnerabilidades o tempo todo, porque geralmente é que as coisas ruins podem ser corrigidas em um sistema operacional Linux.

Agora, mesmo que os sistemas Linux sejam geralmente seguros, isso não significa que os usuários não possam cometer erros. Tudo o que é necessário é que alguém instale um repositório ou aplicativo de terceiros contaminado e um sistema Linux seja infectado. Raramente acontece, se alguma vez, mas é um cenário que vale a pena pensar.

Além disso, como qualquer outra plataforma, o problema da idade ainda existe. Há muitos usuários neste mundo que não atualizam seus sistemas quando chegam ao fim da vida e não atualizam seus sistemas regularmente. Eles podem não ser tão vulneráveis quanto um sistema Windows, mas são vulneráveis mesmo assim.“

Quais Outros Meios de Prevenção de Malwares no Linux?

No Linux, você estará muito seguro, provavelmente não terá nenhum problema de segurança em seu Desktop ao longo dos anos, e caso não queira instalar um antivírus, ainda estará bem protegido, mas essas dicas abaixo garantirão um nível de segurança ainda mais maior:

1 – Mantenha sempre seu Linux Atualizado

Os exploits citados foram corrigidos por patches dos fabricantes de software e outros na atualização de kernel.

2 – Use um Firewall

Um firewall previne que você receba comunicação através de diversas portas de rede que seu sistema não usa por padrão. Muitas distribuições Linux já vem com o firewall instalado.

3 – Não seja um “Malware Vivo e Ambulante”

Sabemos que o melhor malware que existe é o homem. Quando tirei minha carteira de habilitação, me lembro da seguinte lição: Há 3 tipos de causa de acidentes – Primeira “Por Negligência”, Segundo, “Por Imperícia” e terceiro, “Por Falta de Conhecimento do Veículo”. O mesmo se dá no mundo da informática.

Conclusão

Embora a resposta é um “não, mas depende”, eu diria que no caso de uso de Desktop Linux administrando-o bem, a resposta é apenas um sonoro “NÃO”, mas no caso das condições citadas seria muito bom. (Casos onde se é um servidor rodando um serviço web, servidor de e-mails, de arquivos, ou participa de uma rede com servidores de arquivos Windows, ou partições locais com Windows ou de dados em NTFS).

Embora a resposta é um “não, mas depende”, eu diria que no caso de uso de Desktop Linux administrando-o bem, a resposta é apenas um sonoro “NÃO”, mas no caso das condições citadas seria muito bom. (Casos onde se é um servidor rodando um serviço web, servidor de e-mails, de arquivos, ou participa de uma rede com servidores de arquivos Windows, ou partições locais com Windows ou de dados em NTFS).

Eu particularmente não uso no meu Linux, mas ao usar estação de trabalho com Windows uso apenas os melhores de mercado.

Uma pessoa que trabalhe numa máquina Linux Desktop (e quiser ser muito, mas muito prevenida mesmo) iria usar um antivírus, firewall, além do básico que é manter o sistema sempre atualizado.

Abraços,

Cleuber

Cleuber.com.br Linux e Muito Mais

Cleuber.com.br Linux e Muito Mais

Show de Bola!

Gratidão pelo conhecimento compartilhado!

Edson Santos

Valeu Edson! Abraço!

Em 2019 seria o Deepin OS um bom sistema para usar OS principal?

Sim, com certeza, recomendo muito! Não é o que eu estou usando como principal, mas é o meu segundo favorito.